Identity and Access Management (IAM) regelt in einem Unternehmen, wer oder was auf welche Ressourcen im Informationssystem zugreifen kann, z. B. auf bestimmte Systeme, Anwendungen und Daten.

Dabei hat IAM die Aufgabe, kritische Ressourcen und sensible Informationen zu schützen. Gleichzeitig muss sichergestellt werden, dass alle Benutzer*innen benötigte Zugriffe möglichst unkompliziert und schnell erhalten und reibungslos arbeiten können.

Die Strukturen sind mit der Zeit gewachsen, teils gibt es mehr Rollen als Benutzer*innen. Das bedeutet enormen Aufwand in der Berechtigungsverwaltung, bei IAM-Personalwechsel und bei anstehenden Compliance-Prüfungen und Audits. Die Unübersichtlichkeit erhöht Fehler- und Sicherheitsrisiken.

Bei der klassischen rein manuellen Berechtigungsverwaltung ist die Abhängigkeit von Expert*innen für Berechtigungsmanagement hoch. Diese sind teuer und schwierig zu rekrutierenden. Besonders bei akut hohem Bedarf wie bei Umstrukturierungen und Mergern drohen Verzögerungen und Arbeitsausfälle.

Technologischen Entwicklungen wie z. B. mobile Zugriffe, IoT-Geräte, Cloudumstellungen und biometrische Authentifizierungsmethoden erfordern ständige Anpassungen des IAM. Zudem spielt die schnelle Weiterentwicklung von Künstlicher Intelligenz auch der Cyberkriminalität in die Hände: Bislang bewährte Verfahren im IAM werden anfällig für KI-gestützte Angriffe, und es wird noch wichtiger, mit den Sicherheitsvorkehrungen up to date zu sein.

Wir unterstützen Sie bei allen Herausforderungen rund um das Thema Identity and Access Management.

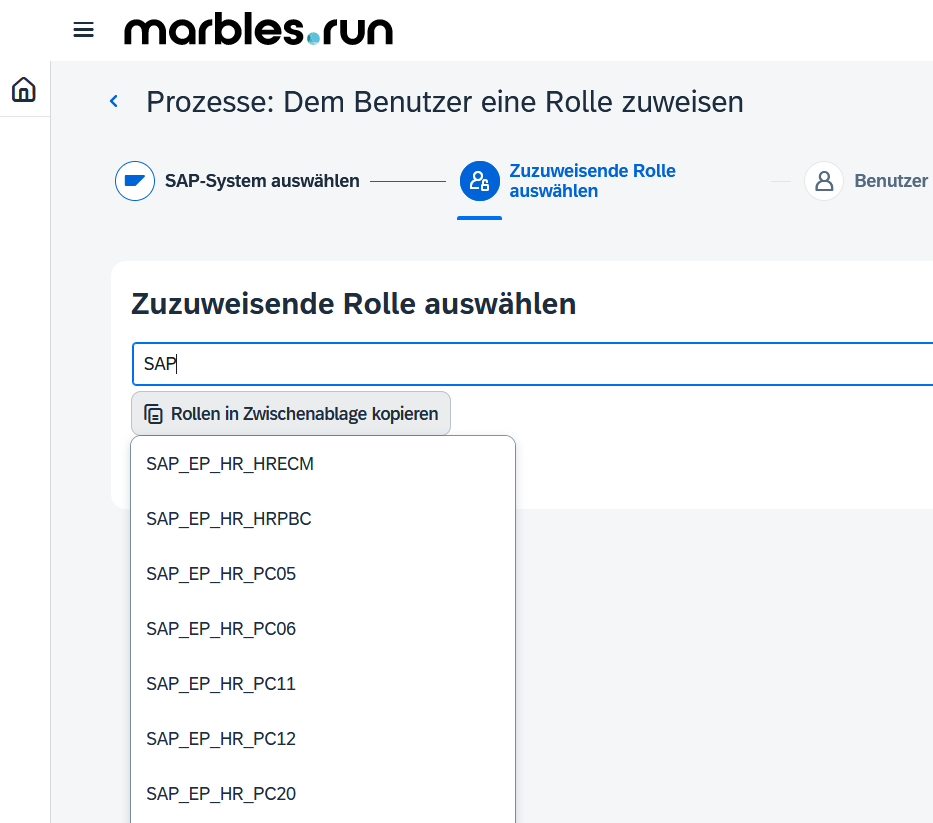

Ein Schwerpunkt unserer Expertise liegt im SAP-Berechtigungsmanagement. Hier setzen wir innovative Softwarelösungen ein, die mit Automatisierungen und Künstlicher Intelligenz arbeiten.

Dazu bieten wir das volle Servicespektrum für Berechtigungsmanagement – von punktueller Hilfe im laufenden Betrieb über Systemprüfungen und Datenschutz-Audits bis zur Erstellung und Umsetzung kompletter Berechtigungskonzepte. Gerne unterstützen wir Sie auch bei der Einführung von S4/HANA, egal ob Sie sich für einen Brownfield- oder Greenfield-Ansatz entscheiden.

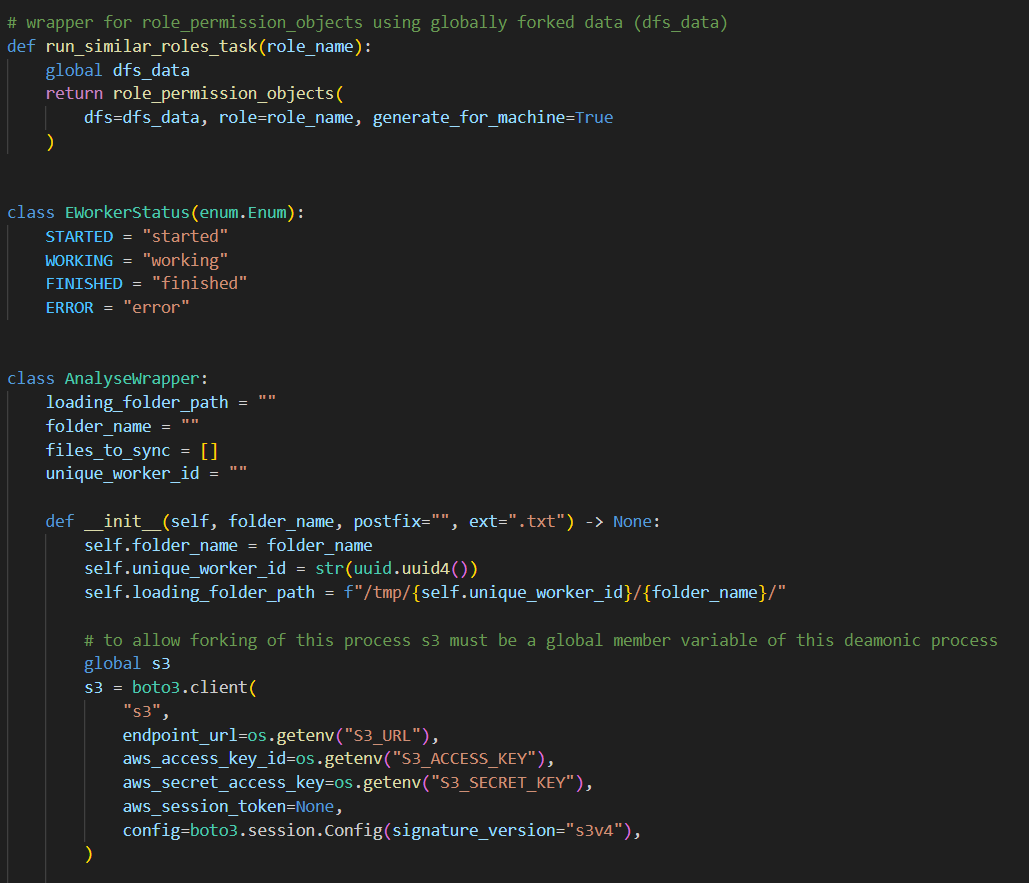

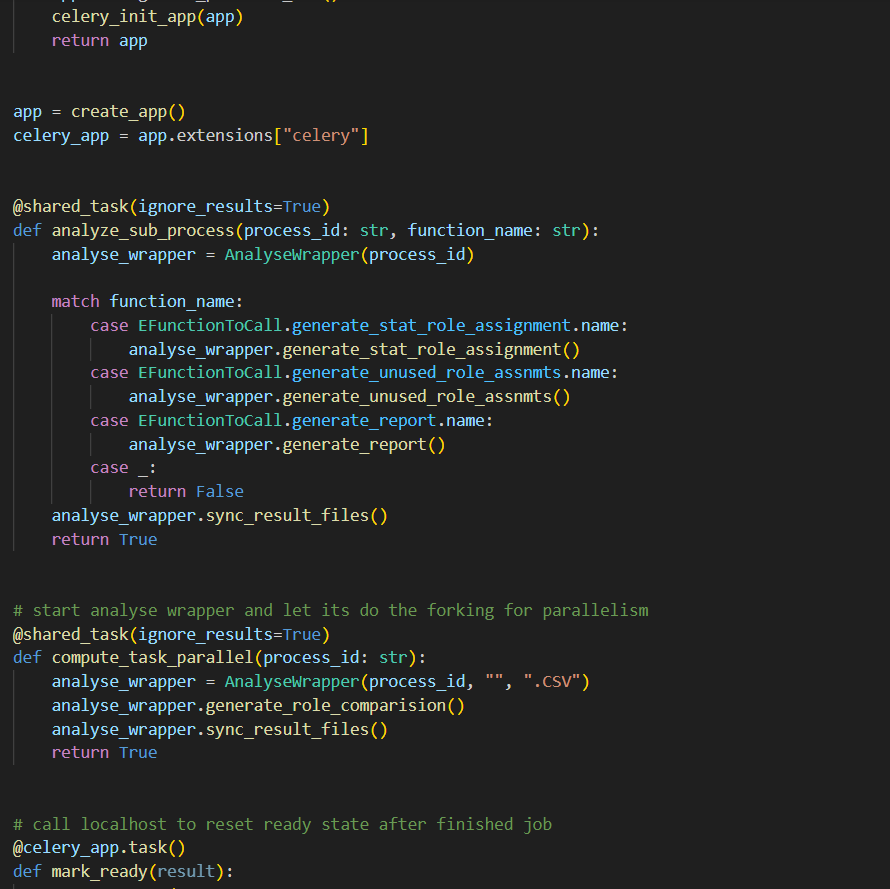

Wir führen mittels proprietärer Algorithmen eine Tiefenanalyse Ihres SAP-Systems und Ihrer Berechtigungsstrukturen durch. Dabei identifizieren wir SoD-Konflikte und andere Schwachstellen und machen Vorschläge für Optimierungen. Wir finden überflüssige Rollen und solche, die zusammengefasst werden können. Auf Wunsch führen wir die Optimierungen selbst durch, bis hin zur Implementierung unserer bewährten Rollenkonzepte.

In der Regel sind ca. 60% weniger Rollenprofile nötig – dadurch verbessern sich Wartbarkeit und Sicherheit deutlich.

Mit Hilfe der marbles.run Web Applikation lassen sich viele Aufgaben im Berechtigungsmanagement automatisieren. So sparen Sie sich lange Sessions im SAP GUI, und Bearbeitungszeiten werden kürzer. Strukturierte Prozesse und Automatisierung, Monitoring und Reporting verbessern die Sicherheit – Mensch und Maschine ergänzen sich gegenseitig.

Wir arbeiten mit Ihrer Infrastruktur, die Automatisierungen sind mit geringem Integrationsaufwand umsetzbar und ermöglichen umgehend eine Kostenreduktion um durchschnittlich 50 %.